Las altas temperaturas pueden afectar el rendimiento y la vida útil de los teléfonos. Especialistas recomiendan medidas simples para evitar sobrecalentamientos y daños irreversibles.

Hackers son capaces de imitar información sobre una cuenta bancaria u ofertas de empleo para robar dinero y datos sensibles

Tecnología12 de julio de 2024

Muchos usuarios han recibido correos de instituciones bancarias u oficiales que les piden ciertos datos personales, o que opriman cierto enlace (link) para cumplir unos requisitos. No obstante, pueden ser ciberdelincuentes que buscan robar información sensible o grandes sumas de dinero.

Esta técnica maliciosa es conocida como ‘phishing’ de clonación, una metodología que ha probado ser sumamente efectiva para engañar miles de personas, aunque fueran muy precavidas.

Este ciberataque involucra la réplica exacta de correos electrónicos legítimos que la víctima ya ha recibido con anterioridad, y se diferencia de otros métodos de ‘phishing’ por tener un alto nivel de personalización y detalle, lo que la hace particularmente difícil de detectar.

Los correos falsificados imitan minuciosamente cada aspecto del mensaje original, desde el formato hasta la dirección del remitente, aunque con sutiles variaciones que pueden pasar desapercibidas.

Expertos en ciberseguridad de como NordVPN, explican que suelen ser personalizados e imitan correos que ha recibido anteriormente el usuario.

Esta personalización incrementa la posibilidad de éxito para los cibercriminales, debido a que el correo falsificado parece ser una continuación legítima de una conversación previa o un mensaje rutinario de una entidad conocida.

Cómo prevenir ser víctima de correos fraudulentos

Expertos en ciberseguridad aconsejan a los usuarios estar atentos a la dirección de correo electrónico del remitente. Esto puede presentar pequeñas variaciones respecto a la original, tales como guiones adicionales, símbolos o diferencias mínimas en el nombre que pueden pasar desapercibidas.

También, sugieren no hacer clic en enlaces u otros documentos a menos que se tenga absoluta certeza de su legitimidad. Asimismo, otra recomendación es utilizar filtros antispam, que pueden ser efectivos para detectar y bloquear automáticamente estos correos fraudulentos.

Del mismo modo, mantenerse informado sobre las tácticas de los cibercriminales y adoptar prácticas de seguridad rigurosas, son pasos esenciales para proteger la información personal.

Cómo los ciberdelincuentes roban por medio de correos electrónicos

Para ejecutar este tipo de estafa, el atacante primero intercepta un mensaje legítimo que ha sido enviado a la víctima. Una vez en posesión del correo original, el cibercriminal crea una réplica exacta y la envía a la víctima con un mensaje que generalmente requiere una acción inmediata.

Este sentido de urgencia es una táctica común que emplean los estafadores para inducir a la víctima a actuar precipitadamente, sin cuestionar la veracidad del mensaje. Las solicitudes suelen incluir cambio de contraseñas, actualización de datos personales o autorización de transacciones financieras.

Lo crítico es que el ‘phishing’ en sus diversas formas, pero especialmente en su variante de clonación, representa una amenaza significativa para la seguridad digital.

Aunque las empresas y los proveedores de servicios de correo electrónico trabajan continuamente para mejorar sus sistemas de detección y bloqueo de estos intentos de estafa, la responsabilidad final recae en los usuarios.

Cómo han evolucionado el Phishing

A lo largo del tiempo, las estrategias de ‘phishing’ han evolucionado. Los primeros métodos se basaban en correos electrónicos genéricos y poco creíbles, que eran fácilmente identificables como estafas.

Sin embargo, con el tiempo, los estafadores han refinado sus técnicas, desarrollando métodos sofisticados, como el phishing de clonación, que exige un alto nivel de vigilancia por parte de los usuarios.

Una medida preventiva importante es la educación continua de los usuarios sobre las tácticas más recientes de ‘phishing’. Organizaciones y empresas deben invertir en campañas de concienciación y capacitación en ciberseguridad para sus empleados y clientes.

A qué deben prestar atención los usuarios para evitar fraudes

Esto no solo incluye el reconocimiento de correos sospechosos, sino también la adopción de mejores prácticas, como la autenticación en dos pasos y el uso de contraseñas seguras.

Además, los usuarios deben ser conscientes de los riesgos asociados con compartir información personal en línea y ser escépticos de cualquier correo electrónico que solicite datos sensibles de manera urgente.

Desconfiar de mensajes que utilizan tácticas de miedo o presión puede ser la diferencia entre caer en una estafa y proteger la información personal. INFOBAE

Las altas temperaturas pueden afectar el rendimiento y la vida útil de los teléfonos. Especialistas recomiendan medidas simples para evitar sobrecalentamientos y daños irreversibles.

Con una configuración simple, la app permite descargar mapas y seguir navegando aunque no tengas datos. El método sirve para autos y peatones y ayuda a ahorrar megas.

La aplicación busca pelear la hegemonía de las redes sociales que son controladas por Elon Musk y Mark Zuckerberg, respectivamente.

La plataforma más utilizada para las búsquedas oficializó los números del último año. La Inteligencia artificial aparece como una de las principales herramientas.

La firma tecnológica implementará un sistema propio respaldado en dólares, desafiando directamente el predominio de las tarjetas de crédito tradicionales.

La nueva función de Google Translate permite escuchar traducciones instantáneas directamente en auriculares, replicando el tono y la entonación. El sistema ya está disponible en versión beta para Android en algunos países.

La compañía lanzará una herramienta llamada "Android Emergency Live Video", que permitirá a operadores del 911 solicitar transmisiones en vivo.

La versión beta ya se encuentra disponible en algunos países y seguirá expandiéndose en 2026.

Con una configuración simple, la app permite descargar mapas y seguir navegando aunque no tengas datos. El método sirve para autos y peatones y ayuda a ahorrar megas.

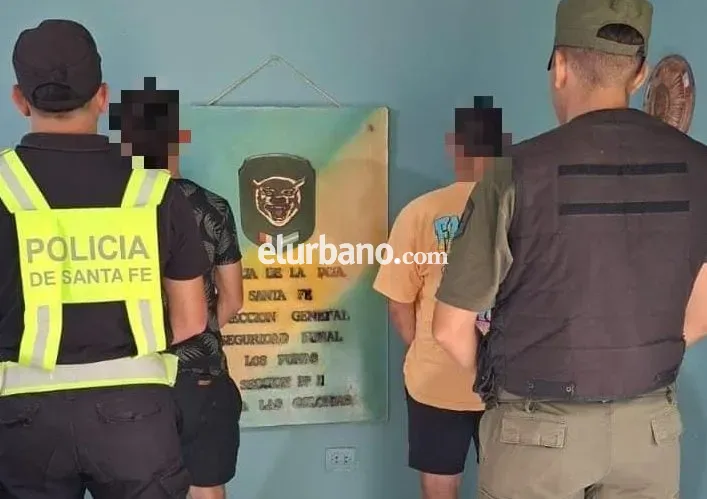

En la madrugada de ayer, personal de la Unidad Operativa Regional III (Santa Fe) perteneciente a la Guardia Provincial, realizó un control vehicular sobre Ruta Provincial N° 10, a la altura de la localidad de López, donde detectaron un caso de alcoholemia positiva en un camionero.

En el marco del incesante avance del Programa Municipal de Hábitat que el Municipio desarrolla con recursos propios, comenzó por estos días la construcción de una nueva vivienda bajo la operatoria “Lote Propio”, mientras avanza la 8° Etapa del mencionado Programa con la construcción de 11 nuevas unidades habitacionales en terrenos ubicados sobre calles Entre Ríos y Saavedra.

Además, trasladaron preventivamente a un adolescente, como resultado de una intervención concretada durante la madrugada de hoy en la zona céntrica de San Carlos Centro.

Con el slogan “Seamos una CIUDAD AMIGA!!!”, el GOBIERNO DE SAN CARLOS CENTRO instaló recientemente nueva señalización gráfica en la totalidad de los semáforos ubicados sobre calle San Martín, con reflexiones inspiradoras acerca de la Amistad que contribuyen a la estética urbana y la promoción de valores cívicos.

Fue ayer por la mañana, tras un operativo de control vehicular y de personas concretado por personal de la UOR 3, sobre un tramo de la RN N° 19, jurisdicción de Colonia San José. Además, secuestraron un furgón donde se trasladaban dos adultos, quienes fueron trasladados y puestos a disposición de la Justicia.

Además, en los allanamientos de la Policía de Investigaciones secuestraron armas de fuego y otros elementos de interés para la causa.

El Concejo Municipal de San Carlos Centro cerró el año 2025 con un balance profundamente positivo en materia educativa, reafirmando su compromiso con el acceso, la permanencia y el egreso en la educación superior.

En la noche del jueves 8 de enero, personal de la Comisaria 16ª de López, logró esclarecer rápidamente un hecho de robo calificado ocurrido en la intersección de calles Entre Ríos y San Martín.

Especialistas advierten que varios electrodomésticos de uso diario acumulan gérmenes, hongos y malos olores si no se higienizan con frecuencia. Una rutina mensual ayuda a cuidar la salud y prolongar su vida útil.